项目小组

项目组研究状况简介。

项目组研究状况简介。

APT网络攻击对国家、社会和企业造成了严重的安全威胁和巨大的经济损失。现有研究多针对APT网络攻击的某一阶段提出防御策略,缺少对内在机理、攻击手段和演化规律的理解,难以应对APT网络攻击的持续性、隐蔽性、多样性和动态性发展趋势。为此,本项目针对检测与溯源问题,研究面向APT网络攻击链的智能检测与溯源理论和技术体系。首先研究攻击的数据特征,建立跨层域异构数据的高效采集、存储和融合方法。再次,研究攻击的演进和载体,建立面向APT网络攻击全链和新型载体的智能检测方法。同时,研究攻击的时空演化模型,实现基于时序模式和时空模型的APT网络攻击溯源方法。最后,实现面向APT网络攻击链的智能检测与溯源的原型系统,对提出的理论模型和关键技术进行验证。我们在研发防御黑客攻击的各种手段,涉及到各种各样的任务,例如操作系统的底层实现,大数据的语义分析,快速的智能算法,形象的数据展现等等。我们需要对系统安全或者程序算法或者数据算法有强烈兴趣的同学加入,具备的技能为熟练的C++ 或者Java编程能力和基本的对操作系统的了解。

软件漏洞的发现与定位是计算机科学领域的一个经典研究课题。基于程序语言技术(Program Language)的代码检查及验证方面的研究已进行了数十年,积累了大量研究成果,主要解决方法包括代码审计,自动化测试,以及静态分析灯。然而,随着计算机软件规模的不断扩大,传统的软件测试方法已不足以胜任此类任务,尤其对于基于程序语言技术的方法,在大规模自动化测试方面,其扩展性存在瓶颈。因此,尽管该领域的研究已有数十年,但软件漏洞的数量并没有减少。

本项目从全新的角度研究软件缺陷(bug)/漏洞(vulnerability)的快速定位及准确预测的问题。经过多年的研究积累,加之随着软件规模的不断扩大,代码重用率的 不断提高,使我们有理由相信,软件的已知漏洞能够为发现未知漏洞提供有效参考信息。通过对不同软件组件的关联程度分析,基于安全漏洞数据库(security advisories)获取的大量历史数据,并借鉴机器学习,数据挖掘领域取得的成果以及程序语言分析技术,使软件漏洞的大规模自动化定位和预测成为可能。

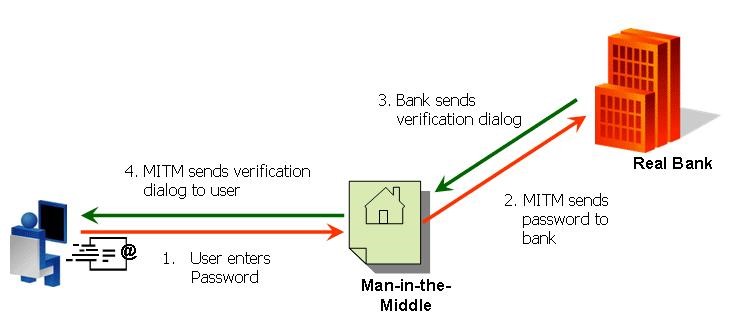

SSL作为一种广泛使用的安全协议,已经成为当今互联网通信的主流标准之一,它为双方通信的完整性和机密性提供了可靠保障。SSL连接的安全性依赖公钥密码体制(PKI),在SSL连接建立的握手阶段,通信双方需要对对方证书进行校验,用以确定双方身份真实有效。然而在实际应用中,由于SSL证书验证过程逻辑过于复杂,普通的应用程序开发者大多依赖成熟的开源库(如JSSE,OpenSSL和GnuTLS),而这些开源库为适应不同用户的需求,都提供了大量的API接口,以GnuTLS为例,仅在证书验证过程中涉及的API接口函数就超过了10个,并且不同的API接口函数之间往往有着复杂的逻辑关联和依赖。研究表明,SSL开源库中证书认证相关API接口存在设计不合理的问题,导致开发者在调用这些接口过程中,未严格按照规范,导致证书认证逻辑出现错误,有可能将非法证书予以放行。此类安全漏洞,将可能导致原本安全的通信信道被黑客监听(图1),从而严重威胁用户数据及隐私的安全。

利用静态代码分析技术,我们实现了基于程序依赖图(PDG)结构的自动化漏洞扫描及定位。利用开源软件的包管理器系统(package manager),我们对流行的Linux发行版系统Ubuntu/Debian中数百个软件包进行了PDG建模。同时,针对两类SSL认证漏洞进行抽象,用于大规模扫描。 实验结果发现,最新版本的Ubuntu/Debian软件仓库中,存在大量的SSL 0-day漏洞(目前我们确认了27个),主要集中在IRC客户端,邮件客户端等应用程序中,给用户隐私安全造成了严重的威胁。目前,所有漏洞均已提交开源社区,部分已得到修复。相关成果发表在信息安全领域国际顶级会议IEEE S&P 2015上。

以下为利用我们发现的2个漏洞完成中间人攻击的演示视频。

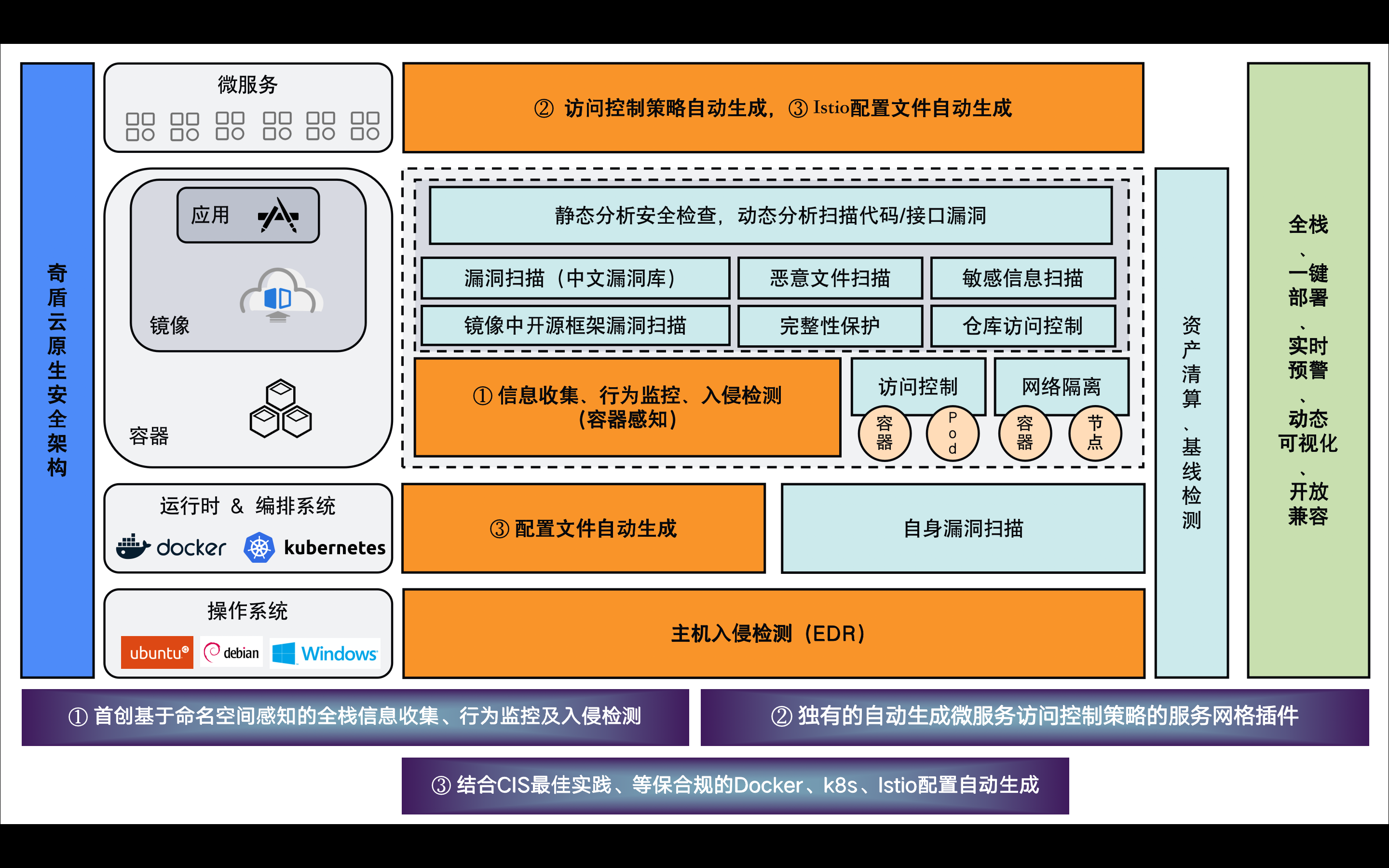

本项目主要研究云原生架构的全栈组件的安全问题,包括docker, 微服务以及无服务等。主要研究内容包括docker和微服务的自动化安全配置,以及无服务的网络调用等问题。

近年来,汽车的普及率迅速提高。相关报告表明,在过去的5年中,中国汽车市场以每年24%的速度高速增长,并已于2010年取代美国成为世界最大的新车市场。报告同时指出,预计到2020年中国的汽车普及率将有望达到15%。随着普及率的上升,现代信息技术的进步正在有力地推动汽车设计的变革,使得汽车电子智能化成为一个新的发展方向。近几年,有部分厂商甚至将手机与汽车关联起来,允许用户通过手机进行开关车门,调节车内温度等远程控制操作,另外,满足MirrorLink标准的汽车同样允许用户通过车载上的物理按键或语音命令来控制手机,接听/拨打电话、播放手机音乐、或使用手机导航等等。

将手机和汽车结合使用固然能够很好地提升用户体验,然而所带来的汽车电子安全隐患却不容忽视。手机作为智能汽车系统的一部分,一旦被攻击,就有可能沦为黑客攻击智能汽车系统的工具或跳板,从而导致严重后果。不仅是安全问题,事实上现有的提供汽车手机互联功能的相关系统都存在不同程度的缺陷和不足,因此,本项目的主要目标是提出一个安全可靠,允许双向控制的车载手机互联系统框架,用以解决手机与汽车互联过程中可能存在的问题。通过对现有的认证方式进行改进以及对用户等级以及汽车系统资源进行严格划分,并对现有MirrorLink框架标准进行扩展,从而达到提高系统安全性,易用性的目的。

如今移动设备越来越受欢迎,与个人电脑相比移动设备的年销售量遥遥领先。但是与此同时,移动设备由于平台多样性以及数据存储带来的隐私与安全问题值得人们关注。

随着智能手机应用市场中的应用日益增加,应用的安全性检查成了一件比较困难的事。AppsPlayground能够自动化地动态分析Android应用。它拥有多组件检测以及动态探测技术,能够有效地检测应用中的隐私泄露情况与恶意功能执行情况。

Android手机上恶意软件的威胁已变成一件令人担忧的事。我们评测已有的抵御恶意应用的技术并提出下一代应对恶意应用的安全方法:评估了Android系统上最新的商业反恶意应用软件,分析它们如何应对各种常见迷惑技术。最终,提出了一个包含不同转换技术的系统框架——DroidChameleon。最后的分析结果显示,10款热门商业反恶意应用软件中,没有一款可以抵御常见的恶意软件转换技术。而且,逃避这些商业反恶意应用软件检测的转换工具也十分容易制作。

智能手机应用商店(尤其是Android商店)的开放性,使得三方应用涉及的隐私和安全问题越来越明显。与大多数手机应用商店一样,Google Play提供着全面周到的服务:用户可以直接获取关于某个应用的自然语言描述,这些描述可以让人直观地感受到该应用所包含的与安全有关的信息。Google Play 同时也展示了应用程序请求访问手机中与隐私安全有关API相对应的权限,用户可以使用这样的一个列表来评估使用这些应用程序的风险。为了更好地使用户信服,应用程序的描述必须真实地反映它所请求的权限,我们将其称为应用描述与权限的保真度。AutoCog采用自然语言处理中最先进的技术和我们自己的以学习为基础的算法使描述与权限相关联。在我们的测评中,AutoCog不管是在性能上还是在普遍概括能力上都远胜于其他相关工作。

采集智能手机用户持机姿势数据,通过数据处理以及Machine Learning算法计算,利用得出的标准值判断当前用户是否是真正的机主。经过测试,软件运行结果良好,能够极高概率识别机主及可疑用户。点击下载应用:SensorDemo-release.apk,详细介绍请:点击。

1. Zhengyang Qu, Vaibhav Rastogi, Xinyi Zhang, Yan Chen, Tiantian Zhu and Zhong Chen. AutoCog: Measuring the Description-to-permission Fidelity in Android Applications, in the Proc. of ACM CCS, 2014

2. Vaibhav Rastogi, Yan Chen, and Xuxian Jiang. Catch Me if You Can: Evaluating Android Anti-malware against Transformation Attacks, in IEEE Transactions on Information Forensics and Security (TIFS), Vol. 9, No. 1, pp.99-108, 2014.

3. Vaibhav Rastogi, Yan Chen, and Xuxian Jiang. DroidChameleon: Evaluating Android Anti-malware against Transformation Attacks, in the Proc. of Eighth ACM Symposium on Information, Computer and Communications Security (ASIACCS), 2013.

4. Vaibhav Rastogi, Yan Chen, and William Enck. AppsPlayground: Automatic Security Analysis of Smartphone Applications, in the Proc. of Third ACM Conference on Data and Application Security and Privacy (CODASPY), 2013.

5. Vaibhav Rastogi, Yan Chen, and William Enck. Are These Ads Safe: Detecting Hidden Attacks through the Mobile App-Web Interfaces, in the Proc. of the Network and Distributed System Security Symposium (NDSS), 2016.

6. Zhengyang Qu, Guanyu Guo, Zhengyue Shao, Vaibhav Rastogi, Yan Chen, Hao Chen and Wangjun Hong. AppShield: Enabling Multi-entity Access Control Cross Platforms for Mobile App Management, in the Proc. of Securecomm 2016

1. Vaibhav Rastogi, Yan Chen, and Xuxian Jiang. DroidChameleon: Evaluating Android Anti-malware against Transformation Attacks, technical report NU-EECS-13-01, Electrical Engineering and Computer Science, Northwestern University, 2013.

AppsPlayground可以通过下面的链接获得http://dod.cs.northwestern.edu/plg。在此你可以下载Android源码补丁和运行AppsPlayground的说明。

为了防止恶意软件的产生与扩散,DroidChameleon不提供下载链接。

我们已在Google Play上发布了两款与我们项目有关的应用 AutoCog和PrivacyShield。